Компьютерные вирусы

(→Последствия заражений компьютерными вирусами) |

(→Самые распространенные вирусы) |

||

| (не показаны 34 промежуточные версии 4 участников) | |||

| Строка 1: | Строка 1: | ||

== Общие сведения == | == Общие сведения == | ||

| − | '''Компьютерный вирус''' - это программа, способная создавать свои дубликаты (не обязательно совпадающие с оригиналом) и внедрять их <br> в вычислительные сети и/или файлы, системные области компьютера и прочие выполняемые объекты. При этом дубликаты сохраняют <br> способность к дальнейшему распространению. | + | '''Компьютерный вирус''' - это программа, способная создавать свои дубликаты (не обязательно совпадающие с оригиналом) и внедрять их <br> в вычислительные сети и/или файлы, системные области [[Компьютер|компьютера]] и прочие выполняемые объекты. При этом дубликаты сохраняют <br> способность к дальнейшему распространению. |

[[Изображение:Жизненный цикл компьютерного вируса.png|right|450px|thumb|<big>'''Жизненный цикл компьютерного вируса'''</big>]] | [[Изображение:Жизненный цикл компьютерного вируса.png|right|450px|thumb|<big>'''Жизненный цикл компьютерного вируса'''</big>]] | ||

<br> | <br> | ||

| − | Основная черта компьютерного вируса - это способность к саморазмножению. | + | ''Основная черта компьютерного вируса'' - это способность к саморазмножению. |

Путями проникновения вируса могут служить как мобильные носители, так и сетевые соединения - фактически, все каналы, по которым можно скопировать файл. Однако в отличие от червей, вирусы не используют сетевые ресурсы - заражение вирусом возможно, только если пользователь сам каким-либо образом его активировал. Например, скопировал или получил по почте зараженный файл и сам его запустил или просто открыл. | Путями проникновения вируса могут служить как мобильные носители, так и сетевые соединения - фактически, все каналы, по которым можно скопировать файл. Однако в отличие от червей, вирусы не используют сетевые ресурсы - заражение вирусом возможно, только если пользователь сам каким-либо образом его активировал. Например, скопировал или получил по почте зараженный файл и сам его запустил или просто открыл. | ||

| Строка 11: | Строка 11: | ||

== Классификация == | == Классификация == | ||

| − | Ныне существует немало разновидностей вирусов, различающихся по основному способу распространения и функциональности. Если изначально вирусы распространялись на дискетах и других носителях, то сейчас доминируют вирусы, распространяющиеся через Интернет. Растёт и функциональность вирусов, которую они перенимают от других видов программ. | + | Ныне существует немало разновидностей вирусов, различающихся по основному способу распространения и функциональности. Если изначально вирусы распространялись на дискетах и других носителях, то сейчас доминируют вирусы, распространяющиеся через [[Интернет|Интернет]]. Растёт и функциональность вирусов, которую они перенимают от других видов программ. |

В настоящее время не существует единой системы классификации и именования вирусов. Принято разделять вирусы: | В настоящее время не существует единой системы классификации и именования вирусов. Принято разделять вирусы: | ||

*по поражаемым объектам; | *по поражаемым объектам; | ||

| − | *по поражаемым операционным системам и платформам (DOS, Microsoft Windows, Unix, Linux); | + | *по поражаемым операционным системам и платформам ([http://ru.wikipedia.org/wiki/DOS DOS],[[Основные объекты и приемы управления WINDOWS|Microsoft Windows]], [http://ru.wikipedia.org/wiki/Unix Unix], [[Linux|Linux]]); |

| − | *по технологиям, используемым вирусом (полиморфные вирусы, стелс-вирусы, руткиты); | + | *по технологиям, используемым вирусом (полиморфные вирусы, [http://ru.wikipedia.org/wiki/%D0%A1%D1%82%D0%B5%D0%BB%D1%81-%D0%B2%D0%B8%D1%80%D1%83%D1%81 стелс-вирусы], [http://ru.wikipedia.org/wiki/%D0%A0%D1%83%D1%82%D0%BA%D0%B8%D1%82 руткиты]); |

| − | *по языку, на котором написан вирус (ассемблер, высокоуровневый язык программирования, скриптовый язык и др.); | + | *по языку, на котором написан вирус ([http://ru.wikipedia.org/wiki/%D0%90%D1%81%D1%81%D0%B5%D0%BC%D0%B1%D0%BB%D0%B5%D1%80 ассемблер], [http://ru.wikipedia.org/wiki/%D0%92%D1%8B%D1%81%D0%BE%D0%BA%D0%BE%D1%83%D1%80%D0%BE%D0%B2%D0%BD%D0%B5%D0%B2%D1%8B%D0%B9_%D1%8F%D0%B7%D1%8B%D0%BA_%D0%BF%D1%80%D0%BE%D0%B3%D1%80%D0%B0%D0%BC%D0%BC%D0%B8%D1%80%D0%BE%D0%B2%D0%B0%D0%BD%D0%B8%D1%8F высокоуровневый язык программирования], [http://ru.wikipedia.org/wiki/%D0%A1%D0%BA%D1%80%D0%B8%D0%BF%D1%82%D0%BE%D0%B2%D1%8B%D0%B9_%D1%8F%D0%B7%D1%8B%D0%BA скриптовый язык] и др.); |

| − | *по дополнительной вредоносной функциональности (бэкдоры, | + | *по дополнительной вредоносной функциональности ([http://ru.wikipedia.org/wiki/%D0%91%D1%8D%D0%BA%D0%B4%D0%BE%D1%80%D1%8B бэкдоры], [http://ru.wikipedia.org/wiki/%D0%9A%D0%B5%D0%B9%D0%BB%D0%BE%D0%B3%D0%B5%D1%80 кейлогеры], шпионы, [http://ru.wikipedia.org/wiki/%D0%91%D0%BE%D1%82%D0%BD%D0%B5%D1%82 ботнеты] и др.). |

'''Пример классификации: по поражаемым объектам''' | '''Пример классификации: по поражаемым объектам''' | ||

| Строка 38: | Строка 38: | ||

=== Механизм === | === Механизм === | ||

| − | Вирусы распространяются, копируя свое тело и обеспечивая его последующее исполнение: внедряя себя в исполняемый код других программ, заменяя собой другие программы, прописываясь в автозапуск и другое. Вирусом или его носителем может быть не только программы, содержащие машинный код, но и любая информация, содержащая автоматически исполняемые команды — например, пакетные файлы и документы Microsoft Word и Excel, содержащие макросы. Кроме того, для проникновения на компьютер вирус может использовать уязвимости в популярном программном обеспечении (например, Adobe Flash, Internet Explorer, Outlook), для чего распространители внедряют его в обычные данные (картинки, тексты, и т. д.) вместе с эксплоитом, использующим уязвимость </br> | + | Вирусы распространяются, копируя свое тело и обеспечивая его последующее исполнение: внедряя себя в исполняемый код других программ, заменяя собой другие программы, прописываясь в автозапуск и другое. Вирусом или его носителем может быть не только программы, содержащие [http://ru.wikipedia.org/wiki/%D0%9C%D0%B0%D1%88%D0%B8%D0%BD%D0%BD%D1%8B%D0%B9_%D0%BA%D0%BE%D0%B4 машинный код], но и любая информация, содержащая автоматически исполняемые команды — например, пакетные файлы и документы [http://ru.wikipedia.org/wiki/Microsoft_Word Microsoft Word] и [http://ru.wikipedia.org/wiki/Excel Excel], содержащие макросы. Кроме того, для проникновения на компьютер вирус может использовать уязвимости в популярном программном обеспечении (например, [http://ru.wikipedia.org/wiki/Adobe_Flash Adobe Flash], [http://ru.wikipedia.org/wiki/Internet_Explorer Internet Explorer], [http://ru.wikipedia.org/wiki/Outlook Outlook]), для чего распространители внедряют его в обычные данные (картинки, тексты, и т. д.) вместе с эксплоитом, использующим уязвимость. </br> |

=== Каналы распространения === | === Каналы распространения === | ||

| Строка 44: | Строка 44: | ||

|-- | |-- | ||

!<span style="color:mediumvioletred">Дискеты</span"> | !<span style="color:mediumvioletred">Дискеты</span"> | ||

| − | !<span style="color:mediumvioletred">Флеш-накопители(флешки)</span> | + | !<span style="color:mediumvioletred">Флеш-накопители (флешки)</span> |

!<span style="color:mediumvioletred">Электронная почта</span> | !<span style="color:mediumvioletred">Электронная почта</span> | ||

!<span style="color:mediumvioletred">Системы обмена мгновенными сообщениями</span> | !<span style="color:mediumvioletred">Системы обмена мгновенными сообщениями</span> | ||

| Строка 50: | Строка 50: | ||

|- | |- | ||

|Самый распространённый канал заражения в 1980-90 годы. Сейчас практически отсутствует из-за появления более распространённых и эффективных каналов и отсутствия флоппи-дисководов на многих современных компьютерах | |Самый распространённый канал заражения в 1980-90 годы. Сейчас практически отсутствует из-за появления более распространённых и эффективных каналов и отсутствия флоппи-дисководов на многих современных компьютерах | ||

| − | |Использование этого канала обусловлено возможностью создания на накопителе специального файла autorun.inf, в котором можно указать программу, запускаемую Проводником Windows при открытии такого накопителя. ''[[Флэш-накопители|Флешки]] — основной источник заражения для компьютеров, не подключённых к Интернету'' | + | |Использование этого канала обусловлено возможностью создания на накопителе специального файла autorun.inf, в котором можно указать программу, запускаемую Проводником [http://ru.wikipedia.org/wiki/Windows Windows] при открытии такого накопителя. ''[[Флэш-накопители|Флешки]] — основной источник заражения для компьютеров, не подключённых к Интернету'' |

|Обычно вирусы в письмах электронной почты маскируются под безобидные вложения: картинки, документы, музыку, ссылки на сайты. В некоторых письмах могут содержаться действительно только ссылки, то есть в самих письмах может и не быть вредоносного кода, но если открыть такую ссылку, то можно попасть на специально созданный веб-сайт, содержащий вирусный код | |Обычно вирусы в письмах электронной почты маскируются под безобидные вложения: картинки, документы, музыку, ссылки на сайты. В некоторых письмах могут содержаться действительно только ссылки, то есть в самих письмах может и не быть вредоносного кода, но если открыть такую ссылку, то можно попасть на специально созданный веб-сайт, содержащий вирусный код | ||

| − | |Также распространена рассылка ссылок на якобы фото, музыку либо программы, в действительности являющиеся вирусами, по ICQ и через другие программы мгновенного обмена сообщениями | + | |Также распространена рассылка ссылок на якобы фото, музыку либо программы, в действительности являющиеся вирусами, по [http://ru.wikipedia.org/wiki/ICQ ICQ] и через другие программы мгновенного обмена сообщениями |

| − | |В этом случае используются уязвимости программного обеспечения, установленного на компьютере пользователя, либо уязвимости в ПО владельца сайта (что опаснее, так как заражению подвергаются добропорядочные сайты с большим потоком посетителей), а ничего не подозревающие пользователи, зайдя на такой сайт, рискуют заразить свой компьютер | + | |В этом случае используются уязвимости [[Системное программное обеспечение|программного обеспечения]], установленного на компьютере пользователя, либо уязвимости в ПО владельца [[Сайт|сайта]] (что опаснее, так как заражению подвергаются добропорядочные сайты с большим потоком посетителей), а ничего не подозревающие пользователи, зайдя на такой сайт, рискуют заразить свой компьютер |

|} | |} | ||

== Последствия заражений компьютерными вирусами == | == Последствия заражений компьютерными вирусами == | ||

| − | Последствия инфицирования компьютера вредоносной программой могут быть как явными, так и неявными. | + | Последствия инфицирования компьютера вредоносной программой могут быть как '''<font color="green">явными</font>''', так и '''<font color="green">неявными</font>'''. |

К неявным обычно относят заражения программами, которые по своей сути являются вирусами, однако из-за ошибок в своем коде или нестандартному программному обеспечению целевого компьютера, вредоносную нагрузку выполнить не могут. При этом свое присутствие в системе они никак не выражают. | К неявным обычно относят заражения программами, которые по своей сути являются вирусами, однако из-за ошибок в своем коде или нестандартному программному обеспечению целевого компьютера, вредоносную нагрузку выполнить не могут. При этом свое присутствие в системе они никак не выражают. | ||

Класс явных последствий с ростом числа вирусов постоянно увеличивается. Можно выделить следующие действия: | Класс явных последствий с ростом числа вирусов постоянно увеличивается. Можно выделить следующие действия: | ||

| Строка 86: | Строка 86: | ||

В отличие от вирусов черви - это вполне ''самостоятельные программы''. Главной их особенностью также является способность к саморазмножению, однако при этом они способны к самостоятельному распространению с использованием сетевых каналов. Для подчеркивания этого свойства иногда используют термин "сетевой червь". | В отличие от вирусов черви - это вполне ''самостоятельные программы''. Главной их особенностью также является способность к саморазмножению, однако при этом они способны к самостоятельному распространению с использованием сетевых каналов. Для подчеркивания этого свойства иногда используют термин "сетевой червь". | ||

'''Червь''' (сетевой червь) - это вредоносная программа, распространяющаяся по сетевым каналам и способная к самостоятельному преодолению <br> систем защиты компьютерных сетей, а также к созданию и дальнейшему распространению своих копий, не обязательно совпадающих с <br> оригиналом. | '''Червь''' (сетевой червь) - это вредоносная программа, распространяющаяся по сетевым каналам и способная к самостоятельному преодолению <br> систем защиты компьютерных сетей, а также к созданию и дальнейшему распространению своих копий, не обязательно совпадающих с <br> оригиналом. | ||

| + | |||

| + | '''Типы червей в зависимости от способа проникновения в систему''' | ||

<graphviz> | <graphviz> | ||

| Строка 91: | Строка 93: | ||

graph; | graph; | ||

rankdir=LR ; // направление графа слева направо | rankdir=LR ; // направление графа слева направо | ||

| − | node[color="coral4",fontsize= | + | node[color="coral4",fontsize=9, fontcolor="black", style=filled, shape="none"] ; |

edge[color="lightsteelblue4",fontcolor="Green",fontsize=8] ; | edge[color="lightsteelblue4",fontcolor="Green",fontsize=8] ; | ||

| − | "Типы червей | + | "Типы червей" -> "Сетевые черви" -> "через локальные сети и Интернет" [arrowhead="vee"]; "Типы червей" -> "Почтовые черви" -> "с помощью почтовых программ"[arrowhead="vee"]; "Типы червей" -> "IM-черви" -> "через системы мгновенного обмена сообщениями"[arrowhead="vee"]; "Типы червей" -> "IRC-черви" -> "по каналам IRC"[arrowhead="vee"]; "Типы червей" -> "P2P-черви" -> "при помощи пиринговых файлообменных сетей"[arrowhead="vee"]; |

| − | "Типы червей | + | "Типы червей" [fontsize=12, shape=box, fillcolor=navajowhite1], "Сетевые черви" [fontsize=10, shape=note, fillcolor=mistyrose2], "Почтовые черви" [fontsize=10, shape=note, fillcolor=mistyrose2], "IM-черви" [fontsize=10, shape=note, fillcolor=mistyrose2], "IRC-черви" [fontsize=10, shape=note, fillcolor=mistyrose2], "P2P-черви" [fontsize=10, shape=note, fillcolor=mistyrose2], "через локальные сети и Интернет" [shape=note, fillcolor=darkseagreen1], "с помощью почтовых программ" [shape=note, fillcolor=darkseagreen1], "через системы мгновенного обмена сообщениями" [shape=note, fillcolor=darkseagreen1], "по каналам IRC" [shape=note, fillcolor=darkseagreen1], "при помощи пиринговых файлообменных сетей" [shape=note, fillcolor=darkseagreen1] |

</graphviz> | </graphviz> | ||

| − | После проникновения на компьютер, червь должен активироваться - иными словами запуститься. <span style="color: | + | После проникновения на компьютер, червь должен активироваться - иными словами запуститься. <span style="color:mediumseagreen"> '''По методу активации''' </span> все черви можно разделить на две большие группы - на тех, которые <span style="color:mediumseagreen">'''требуют активного участия пользователя'''</span> и тех, кто <span style="color:mediumseagreen">'''его не требует'''</span>. На практике это означает, что бывают черви, которым необходимо, чтобы владелец компьютера обратил на них внимание и запустил зараженный файл, но встречаются и такие, которые делают это сами, например, используя ошибки в настройке или бреши в системе безопасности операционной системы. ''Отличительная особенность червей из первой группы - это использование обманных методов''. Это проявляется, например, когда получатель инфицированного файла вводится в заблуждение текстом письма и добровольно открывает вложение с почтовым червем, тем самым его активируя. В последнее время наметилась тенденция к совмещению этих двух технологий - такие черви наиболее опасны и часто вызывают глобальные эпидемии. |

| − | <span style="color: | + | <span style="color:mediumseagreen">Сетевые черви могут кооперироваться с вирусами</span> - такая пара способна самостоятельно распространяться по сети (благодаря червю) и в то же время заражать ресурсы компьютера (функции вируса). |

=== <span style="color:green"> Трояны </span> === | === <span style="color:green"> Трояны </span> === | ||

| Строка 117: | Строка 119: | ||

== Защита от вирусов == | == Защита от вирусов == | ||

| − | '''Антивирусные программы''' - это программы, основной задачей которых является защита именно от вирусов, или точнее, от <br> вредоносных программ. | + | [[Антивирусное_программное_обеспечение|'''Антивирусные программы''']] - это программы, основной задачей которых является защита именно от вирусов, или точнее, от <br> вредоносных программ. |

| − | [[Изображение:Пример организационных методов защиты от вирусов.png|300px|thumb|<center>Правила работы за компьютером</center>]] | + | [[Изображение:Пример организационных методов защиты от вирусов.png|300px|thumb|<center>'''Правила работы за компьютером'''</center>]] |

Из всех методов антивирусной защиты можно выделить две основные группы: | Из всех методов антивирусной защиты можно выделить две основные группы: | ||

*<span style="color:darkcyan">'''Сигнатурные методы'''</span> - точные методы обнаружения вирусов, основанные на сравнении файла с известными образцами вирусов | *<span style="color:darkcyan">'''Сигнатурные методы'''</span> - точные методы обнаружения вирусов, основанные на сравнении файла с известными образцами вирусов | ||

*<span style="color:darkcyan">'''Эвристические методы'''</span> - приблизительные методы обнаружения, которые позволяют с определенной вероятностью предположить, что файл заражен | *<span style="color:darkcyan">'''Эвристические методы'''</span> - приблизительные методы обнаружения, которые позволяют с определенной вероятностью предположить, что файл заражен | ||

| + | |||

| + | |||

| + | |||

| + | |||

| + | |||

| + | |||

| + | |||

| + | |||

| + | |||

| + | == Ссылки == | ||

| + | * [http://www.superadm.net/index.php?name=News&op=article&sid=36 Компьютерные вирусы] | ||

| + | * [http://www.bytemag.ru/articles/detail.php?ID=9028 Что нужно знать о компьютерных вирусах] | ||

| + | * [http://www.netlore.ru/kompyuternye-virusy Вредоносные программы] | ||

| + | * [http://www.intuit.ru/department/security/antiviruskasp/ Антивирусная защита компьютерных систем] | ||

| + | |||

| + | [[Категория:Информатика]] | ||

| + | [[Категория:Программное обеспечение]] | ||

Текущая версия на 23:02, 30 января 2011

Содержание |

[править] Общие сведения

Компьютерный вирус - это программа, способная создавать свои дубликаты (не обязательно совпадающие с оригиналом) и внедрять их

в вычислительные сети и/или файлы, системные области компьютера и прочие выполняемые объекты. При этом дубликаты сохраняют

способность к дальнейшему распространению.

Основная черта компьютерного вируса - это способность к саморазмножению.

Путями проникновения вируса могут служить как мобильные носители, так и сетевые соединения - фактически, все каналы, по которым можно скопировать файл. Однако в отличие от червей, вирусы не используют сетевые ресурсы - заражение вирусом возможно, только если пользователь сам каким-либо образом его активировал. Например, скопировал или получил по почте зараженный файл и сам его запустил или просто открыл.

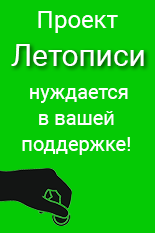

[править] Классификация

Ныне существует немало разновидностей вирусов, различающихся по основному способу распространения и функциональности. Если изначально вирусы распространялись на дискетах и других носителях, то сейчас доминируют вирусы, распространяющиеся через Интернет. Растёт и функциональность вирусов, которую они перенимают от других видов программ. В настоящее время не существует единой системы классификации и именования вирусов. Принято разделять вирусы:

- по поражаемым объектам;

- по поражаемым операционным системам и платформам (DOS,Microsoft Windows, Unix, Linux);

- по технологиям, используемым вирусом (полиморфные вирусы, стелс-вирусы, руткиты);

- по языку, на котором написан вирус (ассемблер, высокоуровневый язык программирования, скриптовый язык и др.);

- по дополнительной вредоносной функциональности (бэкдоры, кейлогеры, шпионы, ботнеты и др.).

Пример классификации: по поражаемым объектам

[править] Механизм распространения компьютерных вирусов

Основные цели любого компьютерного вируса - это распространение на другие ресурсы компьютера и выполнение специальных действий при определенных событиях или действиях пользователя (например, 26 числа каждого четного месяца или при перезагрузке компьютера).

[править] Механизм

Вирусы распространяются, копируя свое тело и обеспечивая его последующее исполнение: внедряя себя в исполняемый код других программ, заменяя собой другие программы, прописываясь в автозапуск и другое. Вирусом или его носителем может быть не только программы, содержащие машинный код, но и любая информация, содержащая автоматически исполняемые команды — например, пакетные файлы и документы Microsoft Word и Excel, содержащие макросы. Кроме того, для проникновения на компьютер вирус может использовать уязвимости в популярном программном обеспечении (например, Adobe Flash, Internet Explorer, Outlook), для чего распространители внедряют его в обычные данные (картинки, тексты, и т. д.) вместе с эксплоитом, использующим уязвимость.

[править] Каналы распространения

| Дискеты | Флеш-накопители (флешки) | Электронная почта | Системы обмена мгновенными сообщениями | Веб-страницы |

|---|---|---|---|---|

| Самый распространённый канал заражения в 1980-90 годы. Сейчас практически отсутствует из-за появления более распространённых и эффективных каналов и отсутствия флоппи-дисководов на многих современных компьютерах | Использование этого канала обусловлено возможностью создания на накопителе специального файла autorun.inf, в котором можно указать программу, запускаемую Проводником Windows при открытии такого накопителя. Флешки — основной источник заражения для компьютеров, не подключённых к Интернету | Обычно вирусы в письмах электронной почты маскируются под безобидные вложения: картинки, документы, музыку, ссылки на сайты. В некоторых письмах могут содержаться действительно только ссылки, то есть в самих письмах может и не быть вредоносного кода, но если открыть такую ссылку, то можно попасть на специально созданный веб-сайт, содержащий вирусный код | Также распространена рассылка ссылок на якобы фото, музыку либо программы, в действительности являющиеся вирусами, по ICQ и через другие программы мгновенного обмена сообщениями | В этом случае используются уязвимости программного обеспечения, установленного на компьютере пользователя, либо уязвимости в ПО владельца сайта (что опаснее, так как заражению подвергаются добропорядочные сайты с большим потоком посетителей), а ничего не подозревающие пользователи, зайдя на такой сайт, рискуют заразить свой компьютер |

[править] Последствия заражений компьютерными вирусами

Последствия инфицирования компьютера вредоносной программой могут быть как явными, так и неявными. К неявным обычно относят заражения программами, которые по своей сути являются вирусами, однако из-за ошибок в своем коде или нестандартному программному обеспечению целевого компьютера, вредоносную нагрузку выполнить не могут. При этом свое присутствие в системе они никак не выражают. Класс явных последствий с ростом числа вирусов постоянно увеличивается. Можно выделить следующие действия:

- Несанкционированная рассылка электронных писем. Ряд вирусов после заражения компьютера ищут на жестком диске файлы, содержащие электронные адреса и без ведома пользователя начинают рассылку по ним инфицированных писем.

- Кража конфиденциальной информации. Очень часто главной целью вирусной атаки является кража конфиденциальной информации - такой как номера кредитных карт, различные пароли, секретные документы. То есть после инфицирования вирус ищет файлы, содержащие информацию, для кражи которой он предназначен, и передает ее хозяину. Это может происходить путем отправки выбранных данных в электронном сообщении на определенный адрес или прямой пересылки их на удаленный сервер.

- Несанкционированное использование сетевых ресурсов. Существуют вирусы, которые после заражения без ведома пользователя подключаются к различным платным службам с использованием личных данных, найденных на компьютере. Впоследствии жертве приходится оплачивать не заказанные ею услуги, а злоумышленник обычно получает процент от этого счета.

- Удаленное управление компьютером. После того, как произошло заражение, некоторые вирусы передают своему хозяину инструменты для удаленного управления инфицированным компьютером - открывают бекдоры (от англ. backdoor - черный ход). Обычно это выражается в возможности удаленно запускать размещенные на нем программы, а также загружать из Интернет по желанию злоумышленника любые файлы. Пользователь, чей компьютер заражен вирусом удаленного управления, может ничего и не подозревать. Свое присутствие такие программы обычно выражают только в использовании части ресурсов зараженного компьютера для своих нужд - в основном процессора и оперативной памяти. Такие компьютеры часто называют машинами-зомби.

- Ботнеты. Группа компьютеров, которыми централизованно управляет один злоумышленник, называется ботнетом. Число таких компьютеров в Интернет на сегодняшний день достигает нескольких миллионов и продолжает увеличиваться каждый день.

- Несанкционированная атака на чужой сервер. Последнее время вирусописатели используют ботнеты для организации так называемых DoS-атак. DoS (от англ. Denial of Service) - это построенное на принципе отказа в обслуживании нападение на удаленный сайт. Это означает, что каждый инфицированный компьютер периодически (с интервалом обычно порядка 1 секунды) посылает произвольный запрос на получение информации с заданного злоумышленником сайта. Все веб-сайты рассчитаны на определенное число запросов в единицу времени, поэтому резкое увеличение нагрузки практически всегда выводит сервер из строя. Атака, которая производится одновременно с большого количества компьютеров, называется распределенной DoS-атакой или DDoS (от англ. Distributed Denial of Service).

- Рассылка спама. Под этим термином обычно понимается ненужная, нежелательная, не запрошенная получателем корреспонденция. Обычно это рассылки рекламного характера. Спам может приходить как по электронной почте, так и в виде других сообщений, например на мобильный телефон в виде SMS. Поскольку электронных адресов в Интернет очень много, рассылка спама занимает много ресурсов. Поэтому злоумышленники часто используют для этих целей ботнеты.

- Фишинг. Фактически фишинг - это метод кражи чужой информации. Суть его заключается в подделке известного сайта и рассылке электронных писем-приглашений зайти на него и ввести свою конфиденциальную информацию. Например, создается точная копия сайта какого-либо банка и с помощью спам-технологий рассылается письмо, максимально похожее на настоящее, с уведомлением о сбое в программном обеспечении и просьбой зайти на сайт и заново ввести свои данные. Тут же, в письме приводится адрес сайта - естественно, поддельный, но также максимально похожий на правду. Существует международная организация, ведущая учет фишинговым инцидентам - Anti-Phishing Working Group (www.antiphishing.org).

- Уничтожение информации. Большинство современных вредоносных программ если и несут в себе процедуры уничтожения информации на компьютере-жертве, то только в качестве дополнительной, неосновной функции. Однако для многих пользователей это наиболее явное и болезненное последствие - удаленным и не подлежащим восстановлению может оказаться любой файл на жестком диске, как детские фотографии, так и только что законченная курсовая работа или книга.

- Мистификации. Иногда на электронную почту или по другим каналам приходят так называемые предупреждения о новых вирусах. Обычно они содержат призывы не ходить по приведенным ссылкам, проверить свой компьютер на наличие на нем вируса указанным в сообщении методом или предостережение не принимать почту с определенными параметрами. Чаще всего это просто мистификация. Вреда, если не предпринимать указанные действия и не пересылать всем друзьям и знакомым, нет.

[править] Самые распространенные вирусы

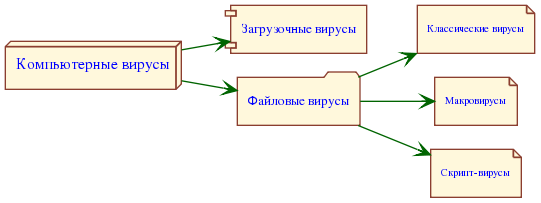

[править] Черви

В отличие от вирусов черви - это вполне самостоятельные программы. Главной их особенностью также является способность к саморазмножению, однако при этом они способны к самостоятельному распространению с использованием сетевых каналов. Для подчеркивания этого свойства иногда используют термин "сетевой червь".

Червь (сетевой червь) - это вредоносная программа, распространяющаяся по сетевым каналам и способная к самостоятельному преодолению

систем защиты компьютерных сетей, а также к созданию и дальнейшему распространению своих копий, не обязательно совпадающих с

оригиналом.

Типы червей в зависимости от способа проникновения в систему

После проникновения на компьютер, червь должен активироваться - иными словами запуститься. По методу активации все черви можно разделить на две большие группы - на тех, которые требуют активного участия пользователя и тех, кто его не требует. На практике это означает, что бывают черви, которым необходимо, чтобы владелец компьютера обратил на них внимание и запустил зараженный файл, но встречаются и такие, которые делают это сами, например, используя ошибки в настройке или бреши в системе безопасности операционной системы. Отличительная особенность червей из первой группы - это использование обманных методов. Это проявляется, например, когда получатель инфицированного файла вводится в заблуждение текстом письма и добровольно открывает вложение с почтовым червем, тем самым его активируя. В последнее время наметилась тенденция к совмещению этих двух технологий - такие черви наиболее опасны и часто вызывают глобальные эпидемии. Сетевые черви могут кооперироваться с вирусами - такая пара способна самостоятельно распространяться по сети (благодаря червю) и в то же время заражать ресурсы компьютера (функции вируса).

[править] Трояны

Троян (троянский конь) - программа, основной целью которой является вредоносное воздействие по отношению к компьютерной системе.

Трояны или программы класса троянский конь, в отличие от вирусов и червей, не обязаны уметь размножаться. Это программы, написанные только с одной целью - нанести ущерб целевому компьютеру путем выполнения несанкционированных пользователем действий: кражи, порчи или удаления конфиденциальных данных, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях.

Некоторые трояны способны к самостоятельному преодолению систем защиты компьютерной системы, с целью проникновения в нее. Однако в большинстве случаев они проникают на компьютеры вместе с вирусом либо червем - то есть такие трояны можно рассматривать как дополнительную вредоносную нагрузку, но не как самостоятельную программу. Нередко пользователи сами загружают троянские программы из Интернет.

Как уже говорилось выше, проникать в систему трояны могут двумя путями - самостоятельно и в кооперации с вирусом или сетевым червем. В первом случае обычно используется маскировка, когда троян выдает себя за полезное приложение, которое пользователь самостоятельно копирует себе на диск (например, загружает из Интернет) и запускает. При этом программа действительно может быть полезна, однако наряду с основными функциями она может выполнять действия, свойственные трояну. После проникновения на компьютер, трояну необходима активация и здесь он похож на червя - либо требует активных действий от пользователя или же через уязвимости в программном обеспечении самостоятельно заражает систему.

Отдельно отметим, что существуют программы из класса троянов, которые наносят вред другим, удаленным компьютерам и сетям, при этом не нарушая работоспособности инфицированного компьютера. Яркие представители этой группы - организаторы DDoS-атак.

[править] Защита от вирусов

Антивирусные программы - это программы, основной задачей которых является защита именно от вирусов, или точнее, от

вредоносных программ.

Из всех методов антивирусной защиты можно выделить две основные группы:

- Сигнатурные методы - точные методы обнаружения вирусов, основанные на сравнении файла с известными образцами вирусов

- Эвристические методы - приблизительные методы обнаружения, которые позволяют с определенной вероятностью предположить, что файл заражен