Команда DDoS школы №10 города Павлово/Сетевой проект Криптография

(→Четвертый этап:) |

|||

| (не показаны 233 промежуточные версии 7 участников) | |||

| Строка 1: | Строка 1: | ||

| − | + | <p> | |

| + | [[Категория: Проект Криптография]] | ||

[[Категория:Проекты]] | [[Категория:Проекты]] | ||

[[Категория:Нижегородская область]] | [[Категория:Нижегородская область]] | ||

| Строка 6: | Строка 7: | ||

| style="width: 50%; background-color:#afeeee; border:8px solid #01c60a; vertical-align: botton; -moz-border-radius-topleft: 8px; -moz-border-radius-bottomleft: 8px; -moz-border-radius-topright: 8px; -moz-border-radius-bottomright: 8px;" rowspan="2" |__NOTOC__ | | style="width: 50%; background-color:#afeeee; border:8px solid #01c60a; vertical-align: botton; -moz-border-radius-topleft: 8px; -moz-border-radius-bottomleft: 8px; -moz-border-radius-topright: 8px; -moz-border-radius-bottomright: 8px;" rowspan="2" |__NOTOC__ | ||

| − | + | ||

| − | <center><big><font color="800000"><big><big>''''' | + | <center><big><font color="800000"><big><big>'''''[[Команда DDoS школы №10 города Павлово/Сетевой проект Криптография]]'''''</big></big></font></big></center> |

| Строка 14: | Строка 15: | ||

{| cellpadding="18" cellspacing="6" style="width: 100%; background-color: #afeeee; margin-left: auto; margin-right:auto" | {| cellpadding="18" cellspacing="6" style="width: 100%; background-color: #afeeee; margin-left: auto; margin-right:auto" | ||

| style="width: 50%; background-color:#afeeee; border:8px solid #01c60a; vertical-align: botton; -moz-border-radius-topleft: 8px; -moz-border-radius-bottomleft: 16px; -moz-border-radius-topright: 8px; -moz-border-radius-bottomright: 8px;" rowspan="2" |__NOTOC__ | | style="width: 50%; background-color:#afeeee; border:8px solid #01c60a; vertical-align: botton; -moz-border-radius-topleft: 8px; -moz-border-radius-bottomleft: 16px; -moz-border-radius-topright: 8px; -moz-border-radius-bottomright: 8px;" rowspan="2" |__NOTOC__ | ||

| − | |||

| + | [[Файл:Эмблема команды DDoS г. Павлово 2016.jpg|right|280px]] | ||

<center><font size=6 color=#01c60a>'''''Команда''''' | <center><font size=6 color=#01c60a>'''''Команда''''' | ||

'''''"DDoS" '''''</font> <br> | '''''"DDoS" '''''</font> <br> | ||

| − | + | <font size=5 color=#1d1d17>'''''МБОУ СШ № 10 г. Павлово'''''<br> <br>'''Наш девиз:'''</font> | |

| − | <font size=5 color=#1d1d17>'''''МБОУ | + | |

<p style="text-align:center;font-size:150%;color:#01c60a;"><big><font size="6" face="Segoe Print"> | <p style="text-align:center;font-size:150%;color:#01c60a;"><big><font size="6" face="Segoe Print"> | ||

| − | <BR>'''''"Думай, | + | <BR>'''''"Думай, Действуй, Сочиняй!"'''''</font></big></p></center> |

|} | |} | ||

__NOTOC__ | __NOTOC__ | ||

| Строка 36: | Строка 36: | ||

==<font size=5 color=#1d1d17>Руководитель команды: </font>== | ==<font size=5 color=#1d1d17>Руководитель команды: </font>== | ||

| − | <font size= | + | <font size=2>* [[Участник:Анюта Леонтьева|Галина Анна Петровна]] </font>, ''учитель информатики и математики''; e-mail: ''leon_anuta@mail.ru'' |

| − | + | Муниципальное бюджетное общеобразовательное учреждение средняя школа №10 г.Павлово | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | Муниципальное бюджетное общеобразовательное учреждение | + | |

| − | + | ||

| − | средняя школа №10 г.Павлово | + | |

Контактная информация: | Контактная информация: | ||

| − | телефон:(83171) 3-36-50, 3-55-01 | + | телефон:(83171) 3-36-50, 3-55-01; e-mail:pav_S10@mail.ru |

| − | + | ||

| − | e-mail:pav_S10@mail.ru | + | |

почтовый адрес: 606108, Нижегородская область, г.Павлово, ул.Суворова, д.4 | почтовый адрес: 606108, Нижегородская область, г.Павлово, ул.Суворова, д.4 | ||

| − | Ссылка на сайт школы | + | Ссылка на сайт школы: http://shkola10.webege.com/ |

| − | + | ||

---- | ---- | ||

| Строка 60: | Строка 51: | ||

==<font size=5 color=#1d1d17>Участники: </font>== | ==<font size=5 color=#1d1d17>Участники: </font>== | ||

| − | <font size= | + | <font size=2> * '''[[Участник:Максим Лабенков|Лабенков Максим]]'''</font> |

| − | <font size= | + | <font size=2> * '''[[Участник:Елизавета Привалова|Привалова Елизавета]]'''</font> |

| − | <font size= | + | <font size=2> * '''[[Участник:Сахаров Кирилл|Сахаров Кирилл]]'''</font> |

| − | <font size= | + | <font size=2> * '''[[Участник:Тихонова Настя|Тихонова Анастасия]]'''</font> |

| − | <font size= | + | <font size=2> * '''[[Участник:Харитонова Олеся|Харитонова Олеся]]'''</font> |

| style="width: 50%; background-color:#afeeee; border:8px solid #32CD32; vertical-align: top; -moz-border-radius-topleft: 8px; -moz-border-radius-bottomleft: 8px; -moz-border-radius-topright: 8px; -moz-border-radius-bottomright: 8px;" rowspan="2" |__NOTOC__ | | style="width: 50%; background-color:#afeeee; border:8px solid #32CD32; vertical-align: top; -moz-border-radius-topleft: 8px; -moz-border-radius-bottomleft: 8px; -moz-border-radius-topright: 8px; -moz-border-radius-bottomright: 8px;" rowspan="2" |__NOTOC__ | ||

| − | |||

---- | ---- | ||

| Строка 82: | Строка 72: | ||

* <font size=3 color=#1d1d17>'''''Позитивные'''</font> <br> | * <font size=3 color=#1d1d17>'''''Позитивные'''</font> <br> | ||

* <font size=3 color=#1d1d17>'''''Юморные'''</font> <br> | * <font size=3 color=#1d1d17>'''''Юморные'''</font> <br> | ||

| + | |||

| + | |||

---- | ---- | ||

| − | == <font size=5 color=#1d1d17> | + | == <font size=5 color=#1d1d17> Ссылка: </font> == |

| − | <font size= | + | |

| + | <font size=3> Ссылка на сетевой проект [[Проект Криптография]] </font> <br> | ||

</font></font> | </font></font> | ||

| Строка 93: | Строка 86: | ||

---- | ---- | ||

| − | = | + | {| cellpadding="18" cellspacing="6" style="width: 100%; background-color: #afeeee; margin-left: auto; margin-right:auto" |

| + | | style="width: 50%; background-color:#afeeee; border:8px solid #01c60a; vertical-align: botton; -moz-border-radius-topleft: 8px; -moz-border-radius-bottomleft: 16px; -moz-border-radius-topright: 8px; -moz-border-radius-bottomright: 8px;" rowspan="2" |__NOTOC__ | ||

---- | ---- | ||

| + | |||

| + | ==<font size=5 color=#1d1d17>Первый этап: </font>== | ||

| + | |||

| + | [[Файл:инфографика МБОУ СШ №10 г.Павлово.jpg|right|450px]] | ||

| + | |||

| + | <p>1. Встречались ли вы с криптографией в реальной жизни? Если да, то где именно, приведите примеры. | ||

| + | <p>Ответ: Да, встречались. Примером криптографии в реальной жизни может стать приложение Telegram. | ||

| + | <p>2. Когда появилась криптография в России? Схожи ли пути её развития с западной? | ||

| + | <p>Ответ: Первые профессиональные криптографы на Руси появились при Иване Грозном (1530-1584). До Первой мировой войны Россия, наряду с Францией, являлась лидером в области крипто-анализа на государственном уровне. Англия, США, Германия и менее влиятельные государства — вообще не имели государственной дешифровальной службы, а Австро-Венгрия читала, в основном, переписку соседних государств. При этом если во Франции и Австро-Венгрии дешифровальная служба была военной, то в России — гражданской. | ||

| + | |||

| + | <p>Ссылки по теме: | ||

| + | <p> | ||

| + | *http://cyberleninka.ru/article/n/ob-istorii-kriptografii-v-rossii | ||

| + | <p>Сайты для создания инфографики: | ||

| + | *http://www.easel.ly/ | ||

| + | *http://visual.ly/ | ||

| + | |} | ||

| + | |||

| + | ---- | ||

| + | |||

| + | {| cellpadding="18" cellspacing="6" style="width: 100%; background-color: #afeeee; margin-left: auto; margin-right:auto" | ||

| + | | style="width: 50%; background-color:#afeeee; border:8px solid #01c60a; vertical-align: botton; -moz-border-radius-topleft: 8px; -moz-border-radius-bottomleft: 16px; -moz-border-radius-topright: 8px; -moz-border-radius-bottomright: 8px;" rowspan="2" |__NOTOC__ | ||

| + | |||

| + | ---- | ||

| + | |||

| + | ==<font size=5 color=#1d1d17>Второй этап: </font>== | ||

| + | |||

| + | [[Файл:Инфографика 3 шифр МБОУ СШ №10 г.Павлово.png|right|450px]] | ||

| + | |||

| + | |||

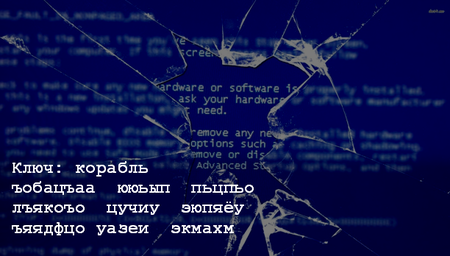

| + | <p> <font size=3 color=#1d1d17>'''''<p>1. К вам в руки попала странная записка: | ||

| + | <p> <font size=2 color=#1d1d17>'''''Расшифруйте её содержимое, при этом обратите внимание, что записка на русском языке (алфавит: '''''абвгдеёжзийклмнопрстуфхцчшщъыьэюя'''''). | ||

| + | Ответ введите [https://docs.google.com/forms/d/e/1FAIpQLSfQBqrXLyHytaNW0qnj4uxx296mHOTohFkfwqnh_Ztm4vKKXw/viewform сюда]''''''</font> <br> | ||

| + | <p> <font size=3 color=#1d1d17>'''''2. Придумайте свой ключ и с помощью него зашифруйте следующие фразы:'''</font> <br> | ||

| + | <p> <font size=2 color=#1d1d17>'''''пароход уплыл далеко'''</font> <br> | ||

| + | <p> <font size=2 color=#1d1d17>'''''блокнот лежит сверху'''</font> <br> | ||

| + | <p> <font size=2 color=#1d1d17>'''''продукт исчез совсем'''</font> <br> | ||

| + | <p> | ||

| + | <p> | ||

| + | <p> | ||

| + | <p> | ||

| + | <p> <font size=3 color=#1d1d17>'''''3. Какие ещё бывают шифры замены? Кратко опишите эти шифры, по любым двум из них создайте свои зашифровки.'''</font> <br> | ||

| + | <p> <font size=2 color=#1d1d17>'''''ШИФР АТБАШ | ||

| + | <p> Один из наиболее простых способов шифрования. Первая буква алфавита заменяется на последнюю, вторая – на предпоследнюю и т.д. | ||

| + | Пример: « SCIENCE » = HXRVMXV.'''</font> <br> | ||

| + | <p> <font size=2 color=#1d1d17>'''''ШИФР ФРЕНСИСА БЭКОНА | ||

| + | <p> Один из наиболее простых методов шифрования. Для шифрования используется алфавит шифра Бэкона: каждая буква слова заменяется группой из пяти букв «А» или «B» (двоичный код).'''</font> <br> | ||

| + | <p> <font size=2 color=#1d1d17>'''''КНИЖНЫЙ ШИФР | ||

| + | <p> В таком шифре ключом является некая книга, имеющаяся и у отправителя и у получателя. В шифре обозначается страница книги и строка, первое слово которой и является разгадкой. Дешифровка невозможна, если книги у отправителя и корреспондента разных годов издания и выпуска. Книги обязательно должны быть идентичными.'''</font> <br> | ||

| + | <p> <font size=2 color=#1d1d17>'''''ШИФР ЛЕСТЕРА ХИЛЛА | ||

| + | <p> В таком шифре каждой букве соответствует число (A = 0, B =1 и т.д.). Блок из n-букв рассматривается как n-мерный вектор и умножается на (n х n) матрицу по mod 26. Матрица и является ключом шифра. Для возможности расшифровки она должна быть обратима в Z26n.'''</font> <br> | ||

| + | <p> <font size=2 color=#1d1d17>'''''ШИФР ГРОНСФЕЛЬДА | ||

| + | <p> Зашифруем слово “THALAMUS”, используя в качестве ключа число 4123. Вписываем цифры числового ключа по порядку под каждой буквой слова. Цифра под буквой будет указывать на количество позиций, на которые нужно сдвинуть буквы. К примеру вместо Т получится Х и т.д. | ||

| + | |||

| + | <p> T H A L A M U S | ||

| + | <p> 4 1 2 3 4 1 2 3 | ||

| + | |||

| + | <p> T U V W X Y Z | ||

| + | <p> 0 1 2 3 4 | ||

| + | <p> В итоге: THALAMUS = XICOENWV'''</font> <br> | ||

| + | |||

| + | |||

| + | <p> <font size=2 color=#1d1d17>'''''СВОИ ЗАШИФРОВКИ: | ||

| + | <p> <font size=2 color=#1d1d17>'''''1. ШИФР ГРОНСФЕЛЬДА | ||

| + | <p> КЛЮЧ: 5963 | ||

| + | <p> Нцъсзщёчнуё - ёхиъльнчннт чтуъфд фчйгьс орщчцпеяол. | ||

| + | <p> ФРАЗА: Инфографика - графический способ подачи информации.'''</font> <br> | ||

| + | |||

| + | <p> <font size=2 color=#1d1d17>'''''2. ШИФР АТБАШ | ||

| + | <p> Цскрьоякцфя - ьоякцзънфух нпрнрю прыязу ускротяиуу. | ||

| + | <p> ФРАЗА: Инфографика - графический способ подачи информации.'''</font> <br> | ||

| + | |||

| + | |} | ||

| + | |||

| + | ---- | ||

| + | |||

| + | {| cellpadding="18" cellspacing="6" style="width: 100%; background-color: #afeeee; margin-left: auto; margin-right:auto" | ||

| + | | style="width: 50%; background-color:#afeeee; border:8px solid #01c60a; vertical-align: botton; -moz-border-radius-topleft: 8px; -moz-border-radius-bottomleft: 16px; -moz-border-radius-topright: 8px; -moz-border-radius-bottomright: 8px;" rowspan="2" |__NOTOC__ | ||

| + | |||

| + | ---- | ||

| + | |||

| + | ==<font size=5 color=#1d1d17>Третий этап: </font>== | ||

| + | |||

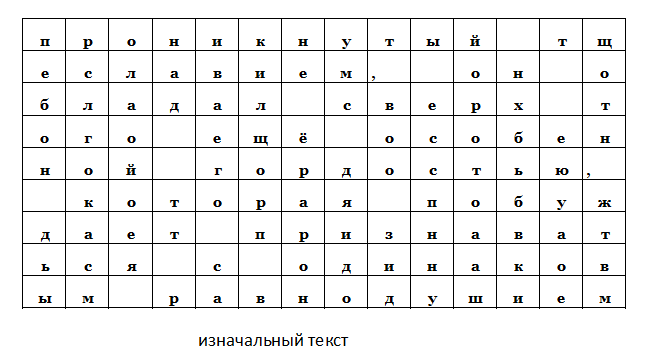

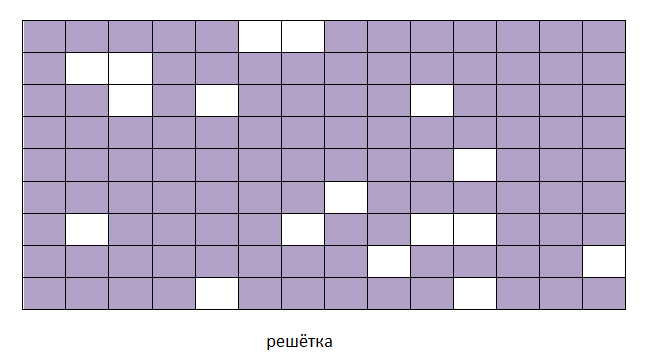

| + | <p> <font size=3 color=#1d1d17>'''''<p>1. Создайте свою решетку и зашифруйте любой текст в предложении с помощью примера. | ||

| + | <p>Зашифруем текст в простом предложении: | ||

| + | <p>[[Файл:Инфографика 4.1 шифр МБОУ СШ №10 г.Павлово.png]] | ||

| + | <p>Затем наложим решетку: | ||

| + | <p>[[Файл:Инфографика 4.6 шифр МБОУ СШ №10 г.Павлово.png]] | ||

| + | <p>При наложении решетки получаем текст: | ||

| + | <p>[[Файл:Инфографика 4.3 шифр МБОУ СШ №10 г.Павлово.png]] | ||

| + | <p>Сообщение:наша великая страна | ||

| + | <p> <font size=3 color=#1d1d17>'''''<p>2. К какому типу относится данный вид шифрования? Найдите другие шифры этого типа,кратко опишите их на странице своей команды, по любым двум из них создайте свои шифры. | ||

| + | <p>Решетка Кардано относится к типу перестановочных шифров, при котором для получения шифрограммы буквы исходного сообщения меняют местами. При этом, решетка Кардано является шифром одинарной перестановки. | ||

| + | <p> <font size=3 color=#1d1d17>'''''<p>Другие шифры этого типа: | ||

| + | <p> <font size=3 color=#1d1d17>'''''<p>1)Магические квадраты. | ||

| + | <p>Магическими квадратами называются квадратные таблицы со вписанными в их клетки последовательными натуральными числами начиная с 1, которые в сумме по каждому столбцу, каждой строке и каждой диагонали дают одно и то же число. Рассмотрим квадрат размером 4х4. В него вписываются числа от 1 до 16. Его магия состоит в том, что сумма чисел по строкам, столбцам и полным диагоналям равняется одному и тому же числу - 34. Шифрование по магическому квадрату производилось следующим образом. Например, требуется зашифровать фразу: «АБРАМОВДЯДИНА...». Буквы этой фразы вписываются последовательно в квадрат согласно записанным в них числам: позиция буквы в предложении соответствует порядковому числу. В пустые клетки ставится точка или любая буква. После этого шифрованный текст записывается в строку (считывание производится слева-направо сверху-вниз, построчно) – «.РБАМДИДЯОВНА..А». | ||

| + | |||

| + | <p> <font size=3 color=#1d1d17>'''''<p>2)Шифр «Перекресток». | ||

| + | <p> Для перемешивания букв могут использоваться фигуры специального вида. Один из таких способов носит название «перекресток». В приведенном ниже примере рисуют крестообразные фигуры в количестве, достаточном, чтобы разместить в них все буквы сообщения. Открытый текст записывают вокруг этих фигур заранее оговоренным способом - в нашем случае по часовой стрелке. Буквы берутся построчно. Вначале берется оговоренное количество букв (N) из первой строки, затем удвоенное количество букв (2N) из второй и снова N букв из третьей строки. | ||

| + | |||

| + | <p> <font size=3 color=#1d1d17>'''''<p>3)Шифр простой одинарной перестановки. | ||

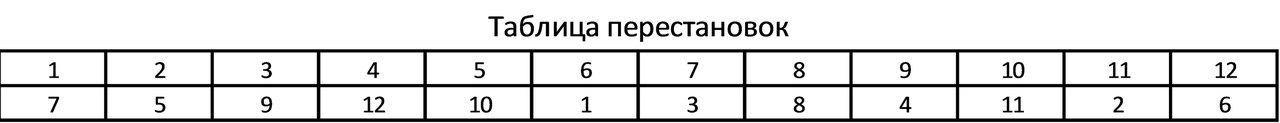

| + | <p> Для шифрования и дешифрования используется таблица перестановок. Например, если для шифрования исходного сообщения «АБРАМОВ» использовать таблицу, то шифрограммой будет «РАВБОМА». Для использования на практике такой шифр не удобен, так как при больших значениях n приходится работать с длинными таблицами и для сообщений разной длины необходимо иметь свою таблицу перестановок. | ||

| + | <p> <font size=3 color=#1d1d17>'''''<p>Шифрограмма: | ||

| + | <p>гтаяфкирпиро» | ||

| + | <p>[[Файл:Инфографика 4.5 шифр МБОУ СШ №10 г.Павлово.jpeg]] | ||

| + | <p>Сообщение:криптография | ||

| + | <p> <font size=3 color=#1d1d17>'''''<p>4)Шифр табличной маршрутной перестановки. | ||

| + | <p>Наибольшее распространение получили маршрутные шифры перестановки, основанные на прямоугольниках (таблицах). Например, можно записать сообщение в прямоугольную таблицу по маршруту: по горизонтали, начиная с верхнего левого угла, поочередно слева направо. Сообщение будем списывать по маршруту: по вертикалям, начиная с верхнего правого угла, поочередно сверху вниз. | ||

| + | <p> <font size=3 color=#1d1d17>'''''<p>Криптограмма: | ||

| + | <p>жюгяеилы.елесебон.шылммубь.ьммиегол.нуевтеьейентаиедтеми,рйнеитмщмнерртеениеыесссчебчмьх | ||

| + | <p>[[Файл:Инфографика 4.4 шифр МБОУ СШ №10 г.Павлово.png]] | ||

| + | <p>Сообщение: | ||

| + | <p>Чем меньше женщину мы любим, | ||

| + | <p>Тем легче нравимся мы ей | ||

| + | <p>И тем ее вернее губим | ||

| + | <p>Средь обольстительных сетей. | ||

| + | |||

| + | |} | ||

| + | ---- | ||

| + | |||

| + | {| cellpadding="18" cellspacing="6" style="width: 100%; background-color: #afeeee; margin-left: auto; margin-right:auto" | ||

| + | | style="width: 50%; background-color:#afeeee; border:8px solid #01c60a; vertical-align: botton; -moz-border-radius-topleft: 8px; -moz-border-radius-bottomleft: 16px; -moz-border-radius-topright: 8px; -moz-border-radius-bottomright: 8px;" rowspan="2" |__NOTOC__ | ||

| + | |||

| + | ---- | ||

| + | |||

| + | ==<font size=5 color=#1d1d17>Четвертый этап: </font>== | ||

| + | <p> <font size=3 color=#1d1d17>'''''<p>1. Где применяются такие шифры (приведите примеры из жизни, названия фирм и программ их использующих)? | ||

| + | <p>Криптосистема RSA используется в самых различных продуктах, на различных платформах и во многих отраслях. В настоящее время криптосистема RSA встраивается во многие коммерческие продукты, число которых постоянно увеличивается. Также ее используют операционные системы Microsoft, Apple, Sun и Novell. В аппаратном исполнении RSA алгоритм применяется в защищенных телефонах, на сетевых платах Ethernet, на смарт-картах. Кроме того, алгоритм входит в состав всех основных протоколов для защищенных коммуникаций Internet, а также используется во многих учреждениях, например, в правительственных службах, в большинстве корпораций, в государственных лабораториях и университетах. | ||

| + | <p>Алгоритм DES применяется в устаревших системах, однако поддерживает операции для эмиссии и обработки кредитных карт VISA, EuroPay. Улучшенная версия 3DES реализован во многих приложениях, ориентированных на работу с Интернетом. Индустрия электронных платежей использует 3DES. Microsoft OneNote, Microsoft Outlook 2007 используют 3DES для защиты данных системы и пользователей с помощью паролей. | ||

| + | |||

| + | <p> <font size=3 color=#1d1d17>'''''<p>2. Сравните два этих метода - плюсы и минусы, сфера применения, скорость шифрования/дешифрования, размерность и общий вывод. | ||

| + | <p> <font size=3 color=#1d1d17>'''''<p>Алгоритм RSA: | ||

| + | <p> <font size=3 color=#1d1d17>'''''<p>Плюсы: | ||

| + | <p>1)Распределение открытых ключей не требует секретности. | ||

| + | <p>2)В больших сетях число ключей значительно меньше, чем в симметричной криптосистеме. | ||

| + | <p> <font size=3 color=#1d1d17>'''''<p>Минусы: | ||

| + | <p>1)Скорость работы алгоритмов с открытым ключом намного ниже, чем скорость работы симметричных алгоритмов. | ||

| + | <p>2)Длина ключей значительно больше, чем в симметричных криптосистемах. | ||

| + | <p> <font size=3 color=#1d1d17>'''''<p>Сфера применения: используется для | ||

| + | <p>1)Защиты программного обеспечения и в схемах цифровой подписи. | ||

| + | <p>2)Открытой системы шифрования PGP и иных системах шифрования (к примеру, DarkCryptTC и формат xdc) в сочетании с симметричными алгоритмами. | ||

| + | <p> <font size=3 color=#1d1d17>'''''<p>Скорость шифрования/дешифрования: | ||

| + | <p>RSA является относительно медленным алгоритмом, по причине чего он не так широко используется для непосредственного шифрования данных пользователя. Чаще всего этот метод используют для передачи в зашифрованном виде общих ключей для симметричного ключа шифрования, который, в свою очередь, может выполнять операции массового шифрования и дешифрования на гораздо более высокой скорости. | ||

| + | <p> <font size=3 color=#1d1d17>'''''<p>Размерность: | ||

| + | <p>Размер ключа в алгоритме RSA связан с размером модуля n. Два числа p и q, произведением которых является модуль, должны иметь приблизительно одинаковую длину поскольку в этом случае найти сомножители (факторы) сложнее, чем в случае когда длина чисел значительно различается. | ||

| + | |||

| + | <p> <font size=3 color=#1d1d17>'''''<p>Алгоритм DES: | ||

| + | <p> <font size=3 color=#1d1d17>'''''<p>Плюсы: | ||

| + | <p>1)Используется только один ключ длиной 56 битов. | ||

| + | <p>2)Относительная простота алгоритма обеспечивает высокую скорость обработки информации. | ||

| + | <p> <font size=3 color=#1d1d17>'''''<p>Минусы: | ||

| + | <p>1)Относительно слабая устойчивость против квалифицированных криптоаналитиков. | ||

| + | <p>2)Наличие 48 возможно слабых ключей. | ||

| + | <p> <font size=3 color=#1d1d17>'''''<p>Сфера применения: используется для | ||

| + | <p>1)Интерактивного шифрования при обмене данными между терминалом и главной ЭВМ. | ||

| + | <p>2)Шифрования криптографического ключа в практике автоматизированного распространения ключей. | ||

| + | <p>3)Шифрования файлов, почтовых отправлений, данных спутников и других практических задач. | ||

| + | <p>4)Широко применяется для защиты финансовой информации. | ||

| + | <p> <font size=3 color=#1d1d17>'''''<p>Скорость шифрования/дешифрования: | ||

| + | <p>В системах с открытым ключом, так же как и в блочных шифрах, необходим большой размер шифруемого блока, хотя, возможно, и не больший, чем в алгоритме DES, что препятствует, наряду с низкой скоростью шифрования, использованию алгоритмов с открытым ключом в потоковых шифрах. На сегодняшний день высокоэффективные системы с открытым ключом пока не найдены. Почти повсеместно принято ограничение использования криптосистем с открытым ключом - только для управления ключами и для цифровой подписи. | ||

| + | <p> <font size=3 color=#1d1d17>'''''<p>Размерность: | ||

| + | <p>По стандарту (принят в 1977 году) размер блока DES равен 64 бита, то есть используя 8-ми битовую кодировку ASCII.В основном используется 16-ти битная кодировка Юникода (UTF-16), поэтому, чтобы сохранить длину блока равную 8-ми символам, увеличим размер блока DES до 128 бит. | ||

| + | <p> <font size=3 color=#1d1d17>'''''<p>Общий вывод: | ||

| + | <p>Алгоритм RSA является медленным, но мощным алгоритмом шифрования и подходит для передачи небольшой, но важной информации, например, ключей для симметричных алгоритмов. | ||

| + | Алгоритм DES имеет высокую скорость шифрования, но может являться уязвимым. Поэтому его разумно использовать для передачи уже шифрованной информации, при условии, что ключи есть у обеих сторон. | ||

| + | <p> <font size=3 color=#1d1d17>'''''<p>3. Выберите любой из шифров перестановки и выполните шифрование. | ||

| + | <p> <font size=3 color=#1d1d17>'''''<p>1 пример: Алгоритм RSA | ||

| + | |||

| + | <p>'''Текст:''' | ||

| + | <p> Система DES - блочный шифр | ||

| + | |||

| + | <p>'''Кодировать:''' | ||

| + | |||

| + | <p>'''Результат шифрования (hex):''' | ||

| + | |||

| + | <p>0626ef10f13d996c2665e59efb4bad1037d2364bab1a8b3fdc80ece16bbcf199 | ||

| + | 8185589f492fe29aac19dcfce74d941c2011d53ec9aeab27026f7da469de605c | ||

| + | |||

| + | <p>'''Декодировать:''' | ||

| + | |||

| + | <p>'''Результат расшифрования:''' | ||

| + | |||

| + | <p>Система DES - блочный шифр | ||

| + | <p>'''Ключи:''' | ||

| + | |||

| + | <p>'''Размер ключей:''' 512 бит | ||

| + | |||

| + | <p>'''Открытый ключ (hex):''' 2017 | ||

| + | |||

| + | <p>cdc1405bce6828231ed0b472808b1070d97c2519177f0849f3bb5f790e15dfe5 | ||

| + | 51755ebf59a2a202f16a12c6c13f0f8fd7b8618b8a538f89bed158cf51f6d0af | ||

| + | |||

| + | <p>'''Закрытый ключ (hex)''': | ||

| + | |||

| + | <p>3c2da98530798643bf5f8b6771f13a7dc71e683b4e83f908a820c56bc292e348 | ||

| + | c8a6f6c48166bd387aff76749b0d9ee5f66c88caf43e679ab012c54c38992601 | ||

| + | |||

| + | <p>'''Время дешифрования: 20мс''' | ||

| + | |||

| + | <p> <font size=3 color=#1d1d17>'''''<p>2 пример: | ||

| + | <p>Ключом к шифру двойной перестановки служит последовательность номеров столбцов и номеров строк исходной таблицы (51324 и 31524 соответственно). | ||

| + | <p> | ||

| + | <p>[[Файл:Инфографика 5.4 шифр МБОУ СШ №10 г.Павлово.png]] [[Файл:Инфографика 5.2 шифр МБОУ СШ №10 г.Павлово.png]] [[Файл:Инфографика 5.3 шифр МБОУ СШ №10 г.Павлово.png]] | ||

| + | |||

| + | <p> <font size=3 color=#1d1d17>'''''<p>4. Приняли участие в веб-квесте "Путешествие по стране криптографов" в формате 12 записок 21 января в 14:00 . | ||

| + | |||

| + | |} | ||

| + | ---- | ||

| + | |||

| + | |} | ||

[[Категория:Проект | Нижегородская область]] | [[Категория:Проект | Нижегородская область]] | ||

| + | [[Категория:Проекты]] | ||

| + | [[Категория:Проекты Летописи-2016]] | ||

| + | [[Категория:Проекты Летописи-2017]] | ||

| + | [[Категория: Проект Криптография]] | ||

Текущая версия на 22:36, 22 января 2017

|

|

|

"DDoS" МБОУ СШ № 10 г. Павлово

|

|